在现代软件开发和安全研究中,逆向工程是一项重要的技能。Radare2作为一款开源的逆向工程工具,提供了丰富的功能和灵活的操作方式,能够满足从初学者到高级用户的多样化需求。本文将详细介绍Radare2的核心功能及其使用方法,帮助您更好地理解和掌握这一工具。

Radare2简介

Radare2是一款功能强大的逆向工程框架,支持多种平台和文件格式。它不仅能够进行静态分析,还提供了动态调试功能,适用于二进制文件的逆向分析、漏洞挖掘以及恶意软件研究等场景。

核心特性

- 跨平台支持:支持Windows、macOS和Linux等多种操作系统。

- 多文件格式:兼容ELF、PE、Mach-O等多种二进制文件格式。

- 静态与动态分析:提供静态反汇编和动态调试功能。

- 脚本扩展:支持Python、Lua等多种脚本语言扩展。

- 模块化设计:通过插件机制实现功能扩展,便于定制化开发。

安装与配置

为了开始使用Radare2,首先需要完成其安装与基础配置。

环境准备

确保您的环境中已安装以下依赖:

- Git(用于克隆源码)

- 编译工具链(如GCC或Clang)

安装步骤

-

克隆Radare2源码仓库:

git clone https://github.com/radareorg/radare2.git cd radare2 -

使用

sys/install.sh脚本完成安装:./sys/install.sh

上述命令会自动编译并安装Radare2及其相关组件。

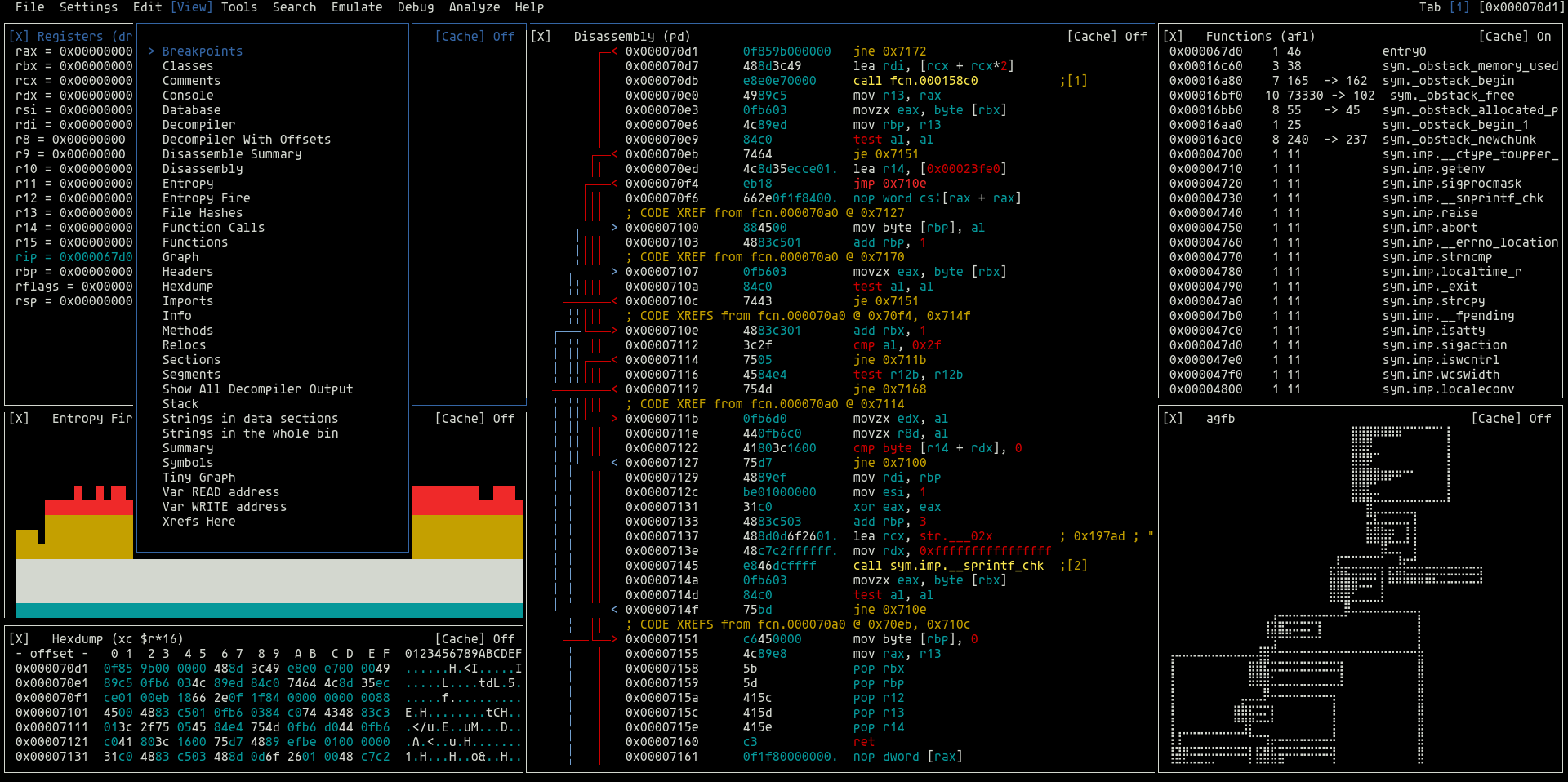

使用指南

Radare2的操作基于命令行界面,提供了丰富的交互式命令以完成各种任务。

基本用法

启动Radare2时需要指定目标文件。例如:

radare2 /path/to/binary

上述命令会加载指定的二进制文件并进入交互模式。

文件分析

Radare2提供了多种命令用于分析二进制文件结构。例如:

i:显示文件信息。ii:列出导入表。ie:列出导出表。is:显示字符串表。

这些命令可以帮助开发者快速了解文件的基本结构。

反汇编

Radare2内置了强大的反汇编功能,支持多种架构的指令集。例如:

pdf @ main

上述命令会在main函数处显示反汇编代码。

动态调试

Radare2不仅支持静态分析,还提供了完整的动态调试功能。例如:

doo:重新启动目标程序。db:设置断点。dc:继续执行。dr:查看寄存器状态。

通过这些命令,开发者可以实时跟踪程序运行状态。

高级功能

除了基本的文件分析和调试功能外,Radare2还提供了许多高级功能以满足复杂场景下的需求。

脚本扩展

Radare2支持通过脚本语言扩展功能。例如,以下Python脚本展示了如何自动化分析文件:

import r2pipe

r2 = r2pipe.open("/path/to/binary")

info = r2.cmd("ij")

print(info)

上述代码会加载目标文件并输出JSON格式的文件信息。

插件机制

Radare2通过插件机制实现了功能扩展。例如,安装r2ghidra插件后,可以将反汇编结果导出为Ghidra兼容格式:

r2pm install r2ghidra

安装完成后,使用以下命令导出数据:

r2gh -f /path/to/output

自定义命令

Radare2允许开发者定义自定义命令以简化常用操作。例如,以下命令会创建一个名为mycmd的快捷命令:

e cmd.mycmd=pdf @ main

此后,只需输入mycmd即可快速查看main函数的反汇编代码。

总结

Radare2作为一款功能强大的逆向工程工具,以其丰富的功能和灵活的操作方式赢得了广泛的认可。无论是静态分析还是动态调试,Radare2都能提供高效的解决方案。